2025年11月25日,Akamai发布了其最新的《互联网安全态势报告》(State of the Internet Report, SOTI),题为《欺诈与滥用:在AI的浑浊水域中探寻方向》。这份报告不仅延续了Akamai自2008年以来对互联网安全态势的深度洞察,更以前瞻性的视角,揭示了以AI技术为核心驱动力的新型欺诈与滥用活动,以及企业在AI时代所面临的严峻挑战与防御策略。AI技术的快速发展正在重塑互联网的攻击与防御格局,使得欺诈门槛空前降低,且攻击手段变得更加复杂、自动化和难以察觉。

一、欺诈门槛的雪崩:AI Bot流量激增300%

Akamai平台的监测数据显示,在过去一年全球互联网的AI Bot(人工智能爬虫)流量激增了300%。这股流量洪峰不仅体量庞大,其高度自动化和拟人化的特征,给传统的防御机制带来巨大挑战。

Akamai大中华区售前技术经理 马俊

Akamai大中华区售前技术经理马俊表示,AI技术,尤其是生成式AI和大型语言模型(LLM)的赋能,使得“网络钓鱼”、“社会工程”和身份类欺骗活动呈现出强烈的自动化趋势。其高度模拟人类行为的能力,极大地降低了人为操作失误被发现的可能性。

1.2 AI Bot的流量构成与驱动力

报告将AI Bot流量按目的划分为三大类型,并分析了其当前占比:

- 训练类 Bot:占比最高,其任务是为LLM模型收集数据源。行为模式类似传统搜索引擎爬虫,具有广泛性、非针对性,通常遵循txt 协议。

- 代理/助手类 Bot:用于协助用户完成特定任务,常见于聊天工具等交互场景。行为更精细和定向,通常忽略txt 限制。

- 搜索类 Bot:作为搜索引擎的替代方案,分为实时抓取最新资料或定期采样动态内容存入自有数据库两种形态。

1.2 行业受冲击深度分析:内容与数据的价值危机

AI Bot的激增对各行各业产生了深远影响,其核心在于流量与核心资产(内容/数据)的价值被掠夺。

特别值得关注的是:

- 零点击搜索:AI爬虫直接抓取内容并返回答案给用户,用户未实际访问网站,导致广告或内容未被点击就被获取,严重冲击依赖流量的商业模式。

- 欺诈退货:AI程序模拟用户与客服沟通,以产品质量问题为由发起退货或索赔,使企业承担换货或退款成本。

- 零点击广告:AI模拟真人行为恶意点击付费广告,造成广告主经济损失。WFA数据显示,全球每年因恶意AI点击造成的广告损失可能超过500亿美元。

二、AI作为新型攻击向量:自适应与规避检测

AI不仅是欺诈和滥用的驱动力,其自身也正在演变为一种新型的攻击实体和攻击向量。攻击者正在利用AI强大的模式识别和自适应能力,对防护系统发起更高级的渗透。

2.1 自适应攻击策略与规避检测

AI能够发起海量请求,通过数据统计分析和模式模拟,不断试探系统的防护边界(如访问频率、UA识别、行为轨迹等机制)。这一过程类似于“逆向工程”,攻击者通过持续的请求,逐步拟合出防护策略的轮廓,反推出安全机制,最终实现绕过防御。

利用AI算法根据目标防御机制的实时反馈,动态调整攻击向量来实现自适应攻击,同时也能够规避检测,生成呈现出波动但看似正常的流量模式,以规避基于简单阈值的检测机制。

2.2 LLM赋能下的网络犯罪生态

黑色产业已迅速整合LLM技术,催生出专门用于恶意活动的AI模型:FraudGPT:一个“非法的大语言模型”,每月约90欧元订阅费,可用于生成高真实性、高复杂度的网络钓鱼工具、恶意软件、恶意代码乃至勒索软件;WormGPT:专注于代码生成的GPT变体,可为攻击者生成用于渗透企业的钓鱼邮件,甚至能模拟CEO语气撰写内容,增强欺骗性。

这些工具使得不法分子能够以极低的成本,生成具有高度迷惑性和复杂性的攻击载荷。

2.3 攻击案例:AI Bot被滥用于DDoS

报告中揭示了一个具体案例:攻击者劫持了合法的AI程序,操纵 OpenAI的官方Bot 对特定网站发起检索,在短时间内发送了超过57万个不同URL的请求,形成了大规模的 DDoS攻击。通过分析网络数据包,可发现其中明显的AI生成特征。这标志着AI Bot正被武器化,成为流量放大器,用于发起DDoS攻击。

三、以AI对抗AI:Akamai的多层次防御体系

面对日益智能化的威胁,Akamai倡导并实践 “以AI对抗AI” 的防御理念。Akamai的解决方案基于多层次风险模型,旨在实现对AI Bot的精细化管理,而非简单的全盘拦截。

3.1 FS-ISAC倡议与整体防御策略

Akamai邀请金融服务信息共享与分析中心(FS-ISAC)的John “JD” Denning分享洞见,强调行业需采取集体防御策略。Denning先生提出三点核心倡议:

- 多层防御:采用深度防御,结合行为分析、速率限制和设备指纹识别,仅依靠IP封锁远远不够。

- 建立响应手册:规划、测试和演练应对安全事件的响应流程,包括取缔流程和证据保全。

- 推动全源威胁情报共享:利用Bot网络识别信息源,并与行业同行共享情报,以应对复杂且自动化的攻击。

3.2 Akamai Bot管理与安全框架

Akamai建议企业采取以下五点行动建议:

- 采用基于风险的Bot管理方法:区分有益和有害的Bot,部署细粒度可见性解决方案。

- 监控和响应AI抓取活动:评估抓取意图和业务影响,确定适当响应(从允许有限访问到全面限制)。

- 部署AI特定的安全控制:使用专为LLM和AI系统设计的防火墙,解决基于提示的攻击、有害内容生成和数据泄漏。

- 利用安全指南和框架:使用OWASP等既定框架识别和优先修复关键漏洞。

- 实施全面的API安全策略:在API生命周期中整合安全性,使用API发现工具提升对企业API资产的可见性,包括影子和僵尸端点。

3.3 核心技术能力:Akamai API安全方案

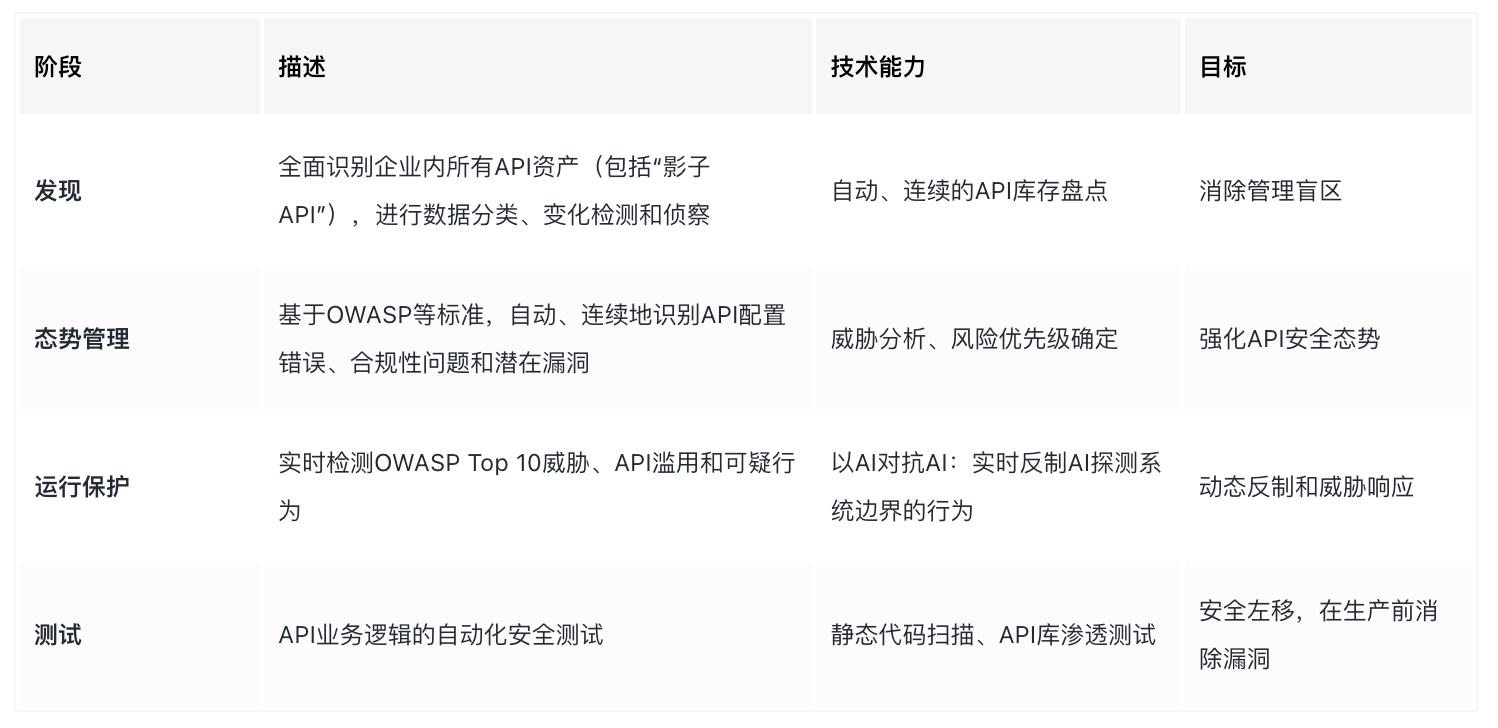

针对提问中提及的AI爬虫对API的逆向分析、自适应攻击和业务逻辑滥用问题,Akamai提出了“Akamai API安全防护”方案覆盖API的生命周期,强调 “安全左移”,即在开发早期发现并修复漏洞。

通过在不同层级集成机器学习和大数据分析模型,Akamai能够精准识别已知AI爬虫,目前可准确识别43种不同类型的AI爬虫并进行标签化管理;同时在端点防护中,针对API接口提供专门的API安全能力;最后基于风险的动态管控,分析访问者的行为特征,结合风险模型识别潜在威胁点,并调整安全策略。

四、区域性特征与合规新趋势

报告还对全球AI Bot流量的区域特征进行了细致分析,揭示了不同区域的活动差异。

北美地区仍是AI Bot流量最集中的区域,流量占比最高 (54.9%),攻击次数约288亿次,是全球AI Bot最集中的区域。主要Bot类型为训练类 (75.8%)。字节跳动的 Bytespider 超过了OpenAI的Bot,成为该地区最大的流量贡献者。

亚太地区紧随其后,第二大活跃区域 (约20%)。训练类占比 73.7%。Meta 是主要的流量来源方。印度、日本和中国是爬虫流量最大的三个国家。

值得注意的是,各区域普遍以监控和观察为主,主动拦截率普遍较低(北美不到9%,亚太仅1.4%)。这反映出企业普遍采取谨慎观望态度,优先建立可见性,再逐步制定针对性策略。

在合规层面,全球主要地区正在加速立法。北美地区,不断出台针对AI的专项法律,结合标准化框架与隐私保护要求,管控AI爬取行为。欧盟地区,以法规先行、规范严密著称。亚太地区,更多聚焦于事后问责,明确风险发生后的责任归属。

五、结语:在AI的浑浊水域中探寻方向

Akamai的这份SOTI报告,为互联网安全领域提供了至关重要的警示:AI技术已彻底改变了网络欺诈与滥用的规模、复杂度和速度。从激增300%的AI Bot流量,到FraudGPT等恶意LLM工具的出现,再到API层面的自适应攻击,挑战是全方位、体系化的。

面对不断升级的攻防态势,企业的防御思路应从传统的被动检测,转向主动、多层次、基于AI对抗AI的生命周期安全治理。这要求企业不仅要在运行阶段强化API防护,更要将“安全左移”融入开发流程,利用OWASP等框架体系化地管理风险,并通过合作机制(如内容变现平台)将威胁转化为商业机遇。

在AI的“浑浊水域”中,清晰的可见性、灵活的响应策略,以及一套涵盖“发现、管理、保护、测试”的完整API安全方案,将是企业确保核心数字资产安全和商业模式可持续发展的关键所在。

最新评论